- English

- Español

- Português

- русский

- Français

- 日本語

- Deutsch

- tiếng Việt

- Italiano

- Nederlands

- ภาษาไทย

- Polski

- 한국어

- Svenska

- magyar

- Malay

- বাংলা ভাষার

- Dansk

- Suomi

- हिन्दी

- Pilipino

- Türkçe

- Gaeilge

- العربية

- Indonesia

- Norsk

- تمل

- český

- ελληνικά

- український

- Javanese

- فارسی

- தமிழ்

- తెలుగు

- नेपाली

- Burmese

- български

- ລາວ

- Latine

- Қазақша

- Euskal

- Azərbaycan

- Slovenský jazyk

- Македонски

- Lietuvos

- Eesti Keel

- Română

- Slovenski

- मराठी

- Srpski језик

Qu'est-ce que la protection circulaire dans le module brouilleur ?

2024-10-09

Désolé modulegénéralement utilisé dans des scénarios d'interférence de signal spécifiques, et l'émergence de la technologie Circle Protection lui a apporté une nouvelle avancée. La protection circulaire peut créer une zone de protection circulaire unique lorsque vous travaillez sur le module brouilleur. Dans cette zone, des signaux spécifiques sont efficacement brouillés et protégés, offrant ainsi aux utilisateurs un moyen de contrôle des signaux plus fiable.

Les experts soulignent que les avantages de la technologie Circle Protection résident dans sa précision et sa stabilité. Il peut ajuster la taille et l'intensité de la zone de protection en fonction de différents besoins, garantissant ainsi son bon fonctionnement dans un environnement complexe. Dans le même temps, la technologie dispose également d’un haut degré de sécurité pour éviter les interférences inutiles des signaux sur les équipements et systèmes périphériques.

À l'heure actuelle, un certain nombre d'entreprises ont commencé à s'intéresser et à étudier l'application de la technologie Circle Protection dans différents domaines. De l'interférence des signaux et de la protection dans le domaine militaire aux communications confidentielles et à la sécurité dans le domaine commercial, tous ont de larges perspectives de développement.

À mesure que la technologie continue de progresser, nous avons des raisons de croire que Circle Protection jouera un rôle plus important dans le domaine des modules brouilleurs, en apportant un soutien solide à la sécurité et à la stabilité du signal dans diverses industries.

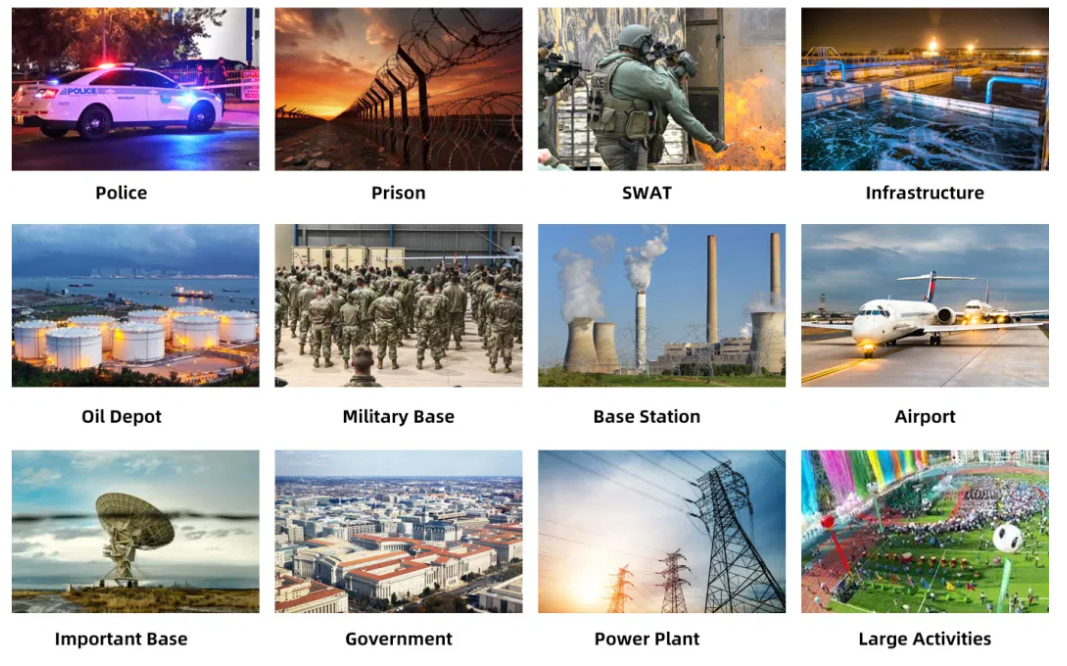

Circle Protection Cas d’application de la technologie dans différents domaines :

Domaine militaire

1. Le déploiement de modules de brouillage dotés de la technologie Circle Protection autour de la base militaire peut former des zones spécifiques de protection des signaux pour empêcher l'ennemi d'obtenir des contenus importants en matière de renseignement et de communication dans la base grâce à des moyens de reconnaissance électronique.

2. Lors d'opérations spéciales, les soldats transportent des équipements miniaturisés dotés de la technologie Circle Protection pour établir des cercles locaux de protection contre les interférences de signaux dans la zone de mission afin d'empêcher l'ennemi de contrôler à distance des engins explosifs ou d'effectuer des communications pour assurer la sécurité de leurs propres actions.

Agence de confidentialité

1. Les unités de confidentialité peuvent utiliser la technologie Circle Protection pour filtrer les zones de stockage de fichiers importantes et les salles de conférence afin d'empêcher les sources externes de voler des informations internes via des signaux sans fil et d'assurer la sécurité des informations confidentielles.

2. Dans les sites impliquant un traitement d'informations très sensibles, installez de puissants systèmes d'interférence dotés de la technologie Circle Protection pour empêcher tout appareil électronique non autorisé d'accéder et de transmettre des données.

Sécurité pour les grands événements

1. Lors de conférences internationales importantes, d'événements sportifs et d'autres occasions, des équipements technologiques Circle Protection seront déployés pour empêcher les terroristes d'utiliser des signaux sans fil pour faire exploser des bombes ou d'autres activités malveillantes afin d'assurer la sécurité du personnel sur le site de l'événement.

2. Pour les activités auxquelles participent les dirigeants nationaux, des zones de protection du cercle sont mises en place pour assurer la sécurité des communications entre les dirigeants et les participants, tout en empêchant les interférences extérieures malveillantes.

Protection des domaines clés de l'entreprise

1. Les centres de recherche et de développement des entreprises de haute technologie peuvent utiliser la technologie Circle Protection pour empêcher les concurrents de voler des secrets de recherche et commerciaux.

2. Les centres de données des institutions financières utilisent la technologie pour empêcher les pirates informatiques de pénétrer dans le système via des signaux sans fil et pour protéger les données et transactions financières des clients.